Содержание

Поиск DDoS атак, BotNet и перехода на конкретный ресурс с использованием триггеров в QoE

Триггеры используются для поиска данных в QoE Stor по заданным параметрам. После срабатывания триггера возможно одно из действий:

- уведомление в GUI

- HTTP действие

- отправка email

Необходимые опции СКАТ DPI:

Необходимые дополнительные модули:

Пример настройки триггера на поиск источника DDOS-атаки типа Flood

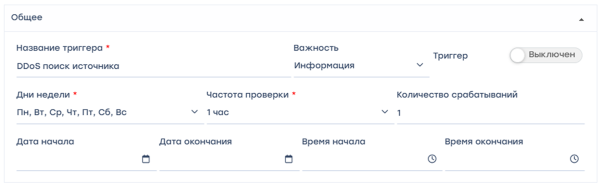

Общая информация триггера

Название триггера «DDoS поиск источника», дни недели – все, частота проверки – 1 час, частота срабатываний триггера – 1 раз, даты и время начала/окончания не установлены.

Запросы

- Добавить поле

- Название А

- Выбрать таблицу для сканирования: Сырой полный нетфлоу → Таблицы → Обнаружение атак → Топ IP-адресов хостов → Maxi

- Выбрать период с: «сейчас - 15 минут», период по: «сейчас»

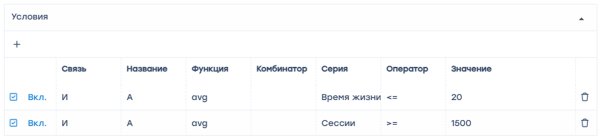

Условия

- Добавить "+" 2 поля

- Связка – И

- Функция – avg

- Серия в 1 поле – Время жизни сессии, мс <= 20

- Серия во 2 поле – Сессии >= 1500

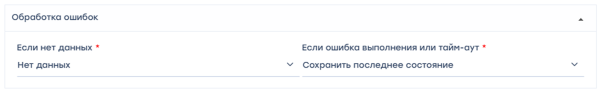

Обработка ошибок

- В поле "Если нет данных" — нет данных

- В поле "Если есть ошибка или тайм-аут" — сохранить последнее состояние

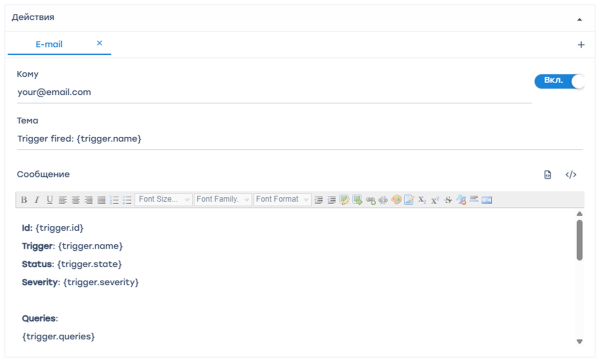

Действия

E-mail действие

- В поле "Кому" — указать адрес электронной почты

- При этой настройке, при срабатывании триггера на указанный адрес электронной почты будет отправлена вся информация о нотификации: ИД, название триггера, статус, ссылка на отчет (сохраненное состояние)

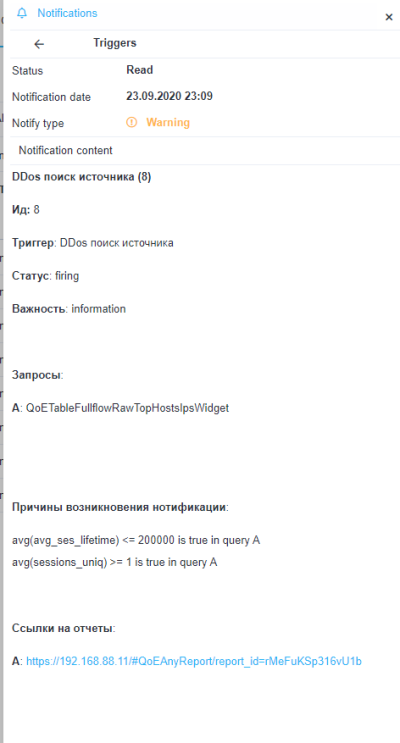

Нотификация

- Выбрать тип нотификации — "Предупреждение"

- При этой настройке будет создана нотификация в СКАТ

Получить ссылку на отчет можно через меню нотификаций

Выбрать нотификацию Выбрать — "Детали"

Перейти по ссылке на отчет — отчет откроется в новом окне браузера.

HTTP действие

Для автоматического заполнения — кликнуть (автоматическое заполнение формы)

Выбрать метод наиболее приемлемый для вашей ticket-системы и ввести URL адрес

Пример настройки триггера на поиск цели DDOS-атаки типа Flood

От предыдущего примера отличается настройкой 2 и 3 этапов (Запросы и Условия).

Запросы

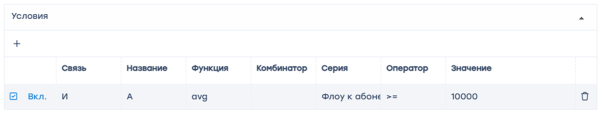

Условия

Серия — "Объем Flow к абонентам, Пак", >= 10000

Анализ BotNet

От предыдущего примера отличается настройкой 2 и 3 этапов (Запросы и Условия).

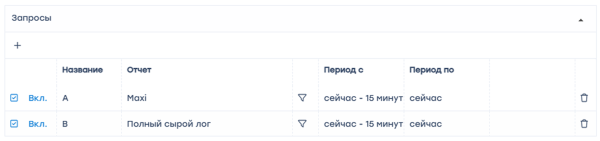

Запросы

- Выбрать Сырой полный нетфлоу → Таблицы → Обнаружение атак → Топ прикладных протоколов → Maxi для значения "А"

- Сырой полный нетфлоу → Сырой лог → Полный сырой лог для значения "B"

Условия

Т.к. BotNet чаще всего использует порты 6667 и 1080 — добавить каждый порт назначения/источника выбрав запрос "B" со значением "ИЛИ", и Флоу больше или равно 2000.

Фиксация перехода абонента на ресурс конкурента

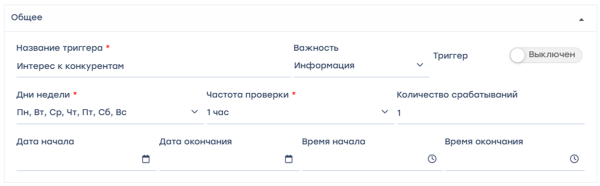

Общая информация триггера

Название триггера «Интерес к конкурентам», дни недели – все, частота проверки – 1 час, частота срабатываний триггера – 1 раз, даты и время начала/окончания не установлены.

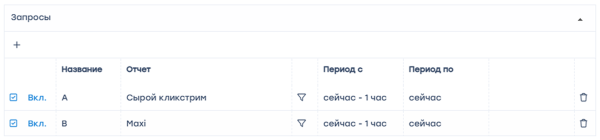

Запросы

- Добавить "+" поле

- Название А

Выбрать таблицу для сканирования: Сырой кликстрим → Таблицы → Сырой кликстрим - Название B

Выбрать таблицу для сканирования: Сырой полный нетфлоу → Таблицы → Обнаружение атак → Топ IP-адресов хостов → Maxi - Выбрать период с: «сейчас - 1 час», период по : «сейчас»

- В этом случае будет происходит анализ трафика каждый час по выбранным таблицам.

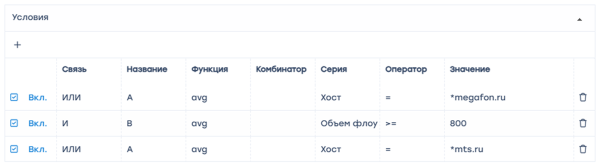

Условия

- Добавить "+" 3 поля

- Первое поле — выбрать таблицу "А"; Связка – "Или"; Функция – "avg"; Серия Хост = *megafon.ru (или ваш любимый конкурент)

- Второе поле — выбрать таблицу "B"; связка "И"; Функция – "avg"; Серия Объем флоу от абонентов >= 800

- Третье поле — выбрать таблицу "А"; Связка – "Или"; Функция – "avg"; Серия Хост = *mts.ru

Обработка ошибок

- В поле "Если нет данных" — Нет данных

- В поле "Если ошибка выполнения или тайм-аут" — Сохранить последнее состояние.

Действия

E-mail действие

- В поле "Кому" — указать адрес электронной почты

Нотификация

- Выбрать тип нотификации — "Предупреждение"

- При этой настройке будет создана нотификация в СКАТ

Получить ссылку на отчет можно через меню нотификаций

Выбрать нотификацию Выбрать — "Детали"

Перейти по ссылке на отчет — отчет откроется в новом окне браузера.

HTTP действие

- Выбрать метод наиболее приемлемый для вашей ticket-системы и ввести URL адрес